Varios cambios de marca a lo largo de los años han dificultado el seguimiento de las numerosas protecciones de seguridad de Windows 10 que ahora se incluyen como parte de Windows Defender, por lo que pensamos que valía la pena escribir un blog para explicar qué son las aplicaciones de Windows Defender Application Guard, y por qué usarlos podría ser beneficioso para asegurar sus dispositivos con Windows 10.

Varios cambios de marca a lo largo de los años han dificultado el seguimiento de las numerosas protecciones de seguridad de Windows 10 que ahora se incluyen como parte de Windows Defender, por lo que pensamos que valía la pena escribir un blog para explicar qué son las aplicaciones de Windows Defender Application Guard, y por qué usarlos podría ser beneficioso para asegurar sus dispositivos con Windows 10.

El objetivo de esta publicación de blog es explicar qué es cada mecanismo de Windows Defender, qué hace y cómo se puede usar para ayudarlo a proteger los dispositivos con Windows 10 en su red. Para configuraciones de configuración específicas, hemos proporcionado enlaces a la guía de Dispositivo de usuario final de NCSC , que proporciona configuraciones sugeridas para proteger Windows 10.

Esta publicación de blog hace referencia a las opciones disponibles en Windows 10 1809, por lo que si está utilizando una versión diferente, es posible que algunas configuraciones no estén disponibles. También vale la pena señalar que la mayoría de las funciones requerirán hardware compatible, con soporte para Trusted Platform Module (TPM) 1.2 o superior, UEFI 2.3.1, Secure Boot y soporte para extensiones de virtualización como Intel VT-X.

Visión de conjunto

Windows Defender tiene varios componentes:

- Antivirus de Windows Defender (Pro + Enterprise)

- Firewall de Windows Defender (Pro + Enterprise)

- Protector de aplicaciones de Windows Defender (Enterprise)

- Windows Defender Exploit Guard (Pro + Enterprise)

- Protección contra amenazas avanzada de Windows Defender (Enterprise)

- Control de aplicaciones de Windows Defender (Pro + Enterprise)

- Protección del sistema de Windows Defender (Pro + Enterprise)

- Credencial de Windows Defender Guard (Enterprise)

Puede encontrar una comparación completa de las funciones disponibles en cada versión de Windows 10 en https://www.microsoft.com/en-us/windowsforbusiness/compare . Las secciones a continuación proporcionan información más detallada sobre cada uno de estos componentes.

Antivirus de Windows Defender

Windows Defender Antivirus, anteriormente conocido como "Windows Defender", es la protección antivirus incluida con Windows 10. Proporciona las características antivirus estándar, como la protección en tiempo real contra virus y malware, así como mecanismos de escaneo y actualización respaldados por la nube.

Windows Defender Antivirus se puede administrar a través de:

- Política de grupo

- Potencia Shell

- SCCM (Administrador de configuración de System Center)

- Afinado

- Instrumental de administración de Windows (WMI)

Sin embargo, vale la pena señalar que una consola centralizada, como se encontraría con otro software antivirus, solo está disponible dentro de SCCM o Intune, que se licencia por separado. Sin embargo, Windows se puede configurar para enviar eventos a una solución centralizada de Información de Seguridad y Administración de Eventos (SIEM), que podría permitirle monitorear centralmente el estado del Antivirus de Windows Defender en todo su estado¹.

Windows Defender Antivirus se desactivará cuando se instale otro producto antivirus, si prefiere seguir con una solución existente.

Firewall de Windows Defender

El Firewall de Windows Defender es una versión actualizada del Firewall de Windows, originalmente introducido en Windows XP. Admite el filtrado del tráfico entrante y saliente, en función de la zona de red (que los administradores pueden configurar).

Recomendamos que habilite el firewall y lo configure con filtrado entrante y saliente que restrinja el acceso a los sistemas y servicios necesarios. Por ejemplo, al permitir que solo los navegadores web instalados accedan a Internet.

Protector de aplicaciones de Windows Defender

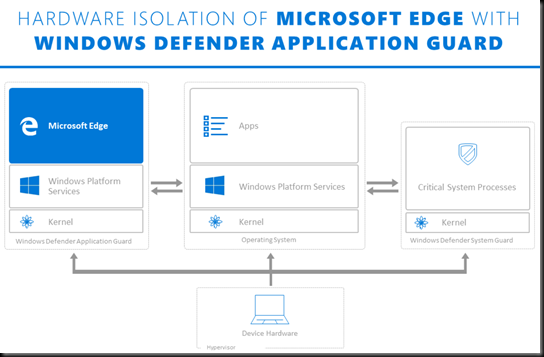

Windows Defender Application Guard permite acceder a sitios web no confiables en una instancia aislada de Microsoft Edge, que se ejecuta en un contenedor habilitado para Hyper-V. Esto significa que si el navegador se ve comprometido, un atacante necesitaría realizar un escape de máquina virtual para acceder a la información en el dispositivo del usuario.

Para usar esto, necesitará una computadora que admita la virtualización, y Microsoft recomienda al menos 8GB de RAM².

El siguiente diagrama de Microsoft muestra cómo Windows Defender Application Guard ofrece aislamiento del proceso de Microsoft Edge:`

Application Guard de Windows Defender solo funciona con Edge, aunque si un usuario intenta navegar a un sitio web no confiable en Internet Explorer, se iniciará una sesión de Application Guard para acceder a ese sitio web. Esto significa que Application Guard no se puede usar con otros navegadores como Chrome o Firefox; sin embargo, es probable que los beneficios de seguridad superen cualquier beneficio de usabilidad desde la perspectiva del usuario.

Para obtener el mayor beneficio de Application Guard, deberá configurarlo en modo Enterprise. Con el modo Enterprise, puede configurar qué sitios web deben cargarse en Application Guard y cuáles deben cargarse en el entorno Microsoft Edge normal. Puede encontrar información sobre la configuración adecuada en https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-application-guard/configure-wd-app-guard en la "Red Configuración de aislamiento ".

También puede configurar qué tan restringido es el entorno limitado de Application Guard, incluida la restricción de si los usuarios pueden imprimir páginas web de Application Guard, descargar archivos o usar la cámara y el micrófono. El NCSC ha publicado algunas configuraciones recomendadas para estos en su Guía de seguridad del dispositivo del usuario final de Windows 10 1809 ; sin embargo, es probable que estos ajustes dependan del apetito de riesgo de su organización.

Dispositivo de protección de Windows Defender

Desde Windows 10 1709, Windows Defender Device Guard se ha dividido en Windows Defender Exploit Guard y Control de aplicaciones de Windows Defender. Hemos proporcionado más información sobre los siguientes.

Windows Defender Exploit Guard

Windows Defender Exploit Guard es un conjunto de mecanismos de prevención de intrusiones para Windows 10, que le permiten reducir la superficie de ataque de las aplicaciones utilizadas por los usuarios.

Exploit Guard tiene 4 características:

-

Reglas de reducción de superficie de ataque: contiene mecanismos para detener formas comunes de cargar malware en dispositivos de usuarios finales, como a través de macros maliciosas de oficina enviadas por correo electrónico.

-

Protección de red: proporciona análisis del tráfico de red en busca de malware.

-

Acceso controlado a carpetas: detecta y bloquea los cambios en los archivos clave realizados por software sospechoso, como el ransomware.

-

Protección contra exploits: un reemplazo para el Kit de herramientas de experiencia de mitigación mejorada (EMET) de Microsoft, con características adicionales. Implementa medidas para mitigar exploits comunes, como la prevención de ejecución de datos (DEP) y la asignación aleatoria de asignación de memoria (ASLR).

A continuación se proporciona información más detallada sobre estos.

Reglas de reducción de superficie de ataque

Las reglas de reducción de superficie de ataque se pueden configurar para detener formas comunes de cargar malware en los dispositivos de los usuarios finales.

Estos se pueden configurar para:

-

Bloquee contenido ejecutable de Outlook y sitios webmail comunes;

-

Bloquear mecanismos comunes utilizados por las macros maliciosas de Office para cargar código malicioso (crear procesos secundarios, crear contenido ejecutable, inyectar código en otros procesos o realizar llamadas a la API Win32);

-

Evite que Adobe Reader cree procesos secundarios, para mitigar los ataques haciendo uso de archivos PDF maliciosos;

-

Bloquear guiones (JavaScript y VBScript) que inician archivos ejecutables descargados;

-

Evitar que las secuencias de comandos que parecen estar ofuscadas se ejecuten;

-

Requerir que los archivos ejecutables cumplan una prevalencia, edad o estar en una lista de confianza para poder ejecutarlos. Esto requiere protección entregada en la nube para funcionar;

-

Bloquee los ataques de robo de credenciales del subsistema de autoridad de seguridad local de Windows (LSASS), para protegerse contra herramientas como mimikatz;

-

Evite que los comandos WMI o PSExec se usen para crear nuevos procesos. Configurar esto detendrá el funcionamiento de SCCM en dispositivos de usuario;

-

Evite que se ejecuten ejecutables no confiables y sin firmar desde dispositivos USB; y

-

Bloquee los archivos ejecutables que se parecen mucho al malware. Esto requiere protección entregada en la nube para funcionar.

Microsoft ha proporcionado más información sobre las diversas opciones, y NCSC ha incluido restricciones recomendadas en su Guía de seguridad del dispositivo del usuario final.

Protección de red

La protección de red amplía el alcance de SmartScreen de Windows Defender para bloquear los intentos de acceder a sitios web posiblemente maliciosos desde todos los navegadores, al bloquear todo el tráfico saliente HTTP y HTTPS a dominios con baja reputación. Se requiere protección entregada en la nube para que esta funcionalidad funcione.

Microsoft ha proporcionado más información sobre Protección de red en: https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-exploit-guard/network-protection-exploit-guard

Acceso controlado a la carpeta

El acceso controlado a la carpeta ayuda a proteger los datos del ransomware y otro software malicioso. Windows Defender Antivirus evalúa cualquier archivo ejecutable (.exe, .dll, .scr, etc.) que intente realizar cambios en los archivos en una carpeta protegida, y las acciones se bloquean si el ejecutable se considera sospechoso o malicioso.

Puede configurar cualquier aplicación que deba tener acceso a las carpetas protegidas y también agregar más carpetas para protegerlas mediante el acceso controlado a la carpeta. De manera predeterminada, las carpetas del sistema y las carpetas de perfil de usuario predeterminadas (como Documentos, Imágenes, Películas y Escritorio) están protegidas. Si está utilizando la redirección de carpetas y desea proteger las carpetas de perfil del usuario, las ubicaciones actualizadas deberán agregarse al acceso controlado a la carpeta.

Microsoft ha proporcionado más información sobre el acceso a carpetas controladas en: https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-exploit-guard/controlled-folders-exploit-guard.

Protección contra exploits

Protección contra exploits se basa en la funcionalidad introducida originalmente con el Kit de herramientas de experiencia de mitigación mejorada (EMET) lanzado anteriormente por Microsoft.

La Protección contra vulnerabilidades incluye medidas estándar de mitigación de vulnerabilidades, como Prevención de ejecución de datos (DEP) y Aleatorización de diseño de espacio de direcciones (ASLR), así como opciones para bloquear otros vectores de ataque, como fuentes no confiables, imágenes remotas y llamadas al sistema Win32k.

Microsoft ha dejado de admitir EMET y recomienda a los clientes que utilicen los mecanismos de protección contra exploits introducidos en Windows 10. Si anteriormente usaba EMET, puede convertir las políticas existentes de EMET en Protección contra exploits.

Control de aplicaciones de Windows Defender

El Control de aplicaciones de Windows Defender (WDAC) se puede usar para restringir qué aplicaciones pueden ejecutar los usuarios, de forma similar a AppLocker, y antes de las Políticas de restricción de software. Sin embargo, WDAC no permite que las políticas se apliquen a un usuario o grupo de seguridad en particular, lo que significa que es menos flexible que AppLocker.

Microsoft sugiere usar tanto WDAC como AppLocker en conjunto, con el Control de aplicaciones configurado para permitir todo el software utilizado por todos los usuarios de su organización, y luego implementar restricciones adicionales usando AppLocker. Por ejemplo, es probable que el personal de soporte de TI requiera el uso de PowerShell o símbolo del sistema, por lo que deberá permitirse dentro de WDAC; pero es poco probable que los usuarios finales lo requieran, por lo que puede restringirse con AppLocker para usuarios estándar.

Puede encontrar más información sobre el Control de aplicaciones de Windows Defender en el sitio web de Microsoft.

Guardia del sistema de Windows Defender

Windows Defender System Guard consolida las diversas opciones de integridad del sistema dentro de Windows 10 en un solo banner. Está diseñado para proporcionar protección contra bootkits y rootkits, así como ataques contra servicios centrales del sistema o intentando alterar la integridad del sistema.

System Guard ofrece seguridad basada en virtualización, que funciona mediante la ejecución de un hipervisor en el hardware del dispositivo, con los principales contenedores del sistema operativo Windows y Windows Defender System Guard en contenedores separados de Hyper-V. También ofrece integridad de código protegida por hipervisor, que solo hace que las páginas de memoria del núcleo sean ejecutables después de que hayan pasado las comprobaciones de integridad de código dentro del entorno de tiempo de ejecución seguro. Las páginas ejecutables nunca se pueden escribir.

El siguiente diagrama de Microsoft ilustra cómo funciona la seguridad basada en virtualización:

Microsoft también ha introducido la certificación de tiempo de ejecución dentro de Windows Defender System Guard, que proporciona la validación de que el sistema no ha sido alterado. Esto incluye la validación del estado de inicio de la máquina, asegurando que el dispositivo se haya iniciado con el inicio seguro habilitado, y que el sistema operativo, el hipervisor y los binarios seguros del núcleo estén firmados por Microsoft y configurados de forma segura. También verifica la integridad del enclave de seguridad basado en virtualización. El software, como AntiVirus, puede solicitar un informe de tiempo de ejecución, lo que garantiza que el dispositivo no ha sido alterado.

Para instalaciones limpias de Windows 10, la integridad del código protegido por hipervisor y los elementos de seguridad basados en virtualización se habilitarán de forma predeterminada en dispositivos que cumplan con los requisitos de hardware y firmware. Para las instalaciones existentes de Windows 10, le recomendamos que habilite esta función siempre que sea posible, después de realizar pruebas exhaustivas para asegurarse de que no haya problemas de compatibilidad con los controladores de dispositivos que pueda estar utilizando.

Puede encontrar más información sobre Windows Defender System Guard en https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-system-guard/system-guard-how-hardware-based -root-of-trust-help-protect-windows

Protección contra amenazas avanzada de Windows Defender

La Protección contra amenazas avanzada (ATP) de Windows Defender es una herramienta basada en la nube para ayudar a detectar una intrusión después de que haya ocurrido. Para usarlo, necesitará una suscripción a Windows 10 Enterprise E5, Windows 10 Education E5 o Microsoft 365 E5 para cada dispositivo.

La protección avanzada contra amenazas hace un amplio uso de la funcionalidad descrita en esta publicación de blog, marcada como "Reducción de superficie de ataque" y "Protección de próxima generación". Agrega un panel de operaciones de seguridad, colas para incidentes y alertas, así como opciones automatizadas de investigación y corrección. Si usa Azure Active Directory, la información de Advanced Threat Protection puede ingresar al acceso condicional para evitar que dispositivos inseguros accedan a los recursos. Windows Defender ATP también se integra bien con Office 365 ATP si está usando eso.

Conclusión

Como puede ver, Microsoft ha introducido una gran cantidad de funcionalidades para ayudar a mejorar la postura de seguridad de Windows 10, y es probable que esto continúe con cada nueva versión de Windows 10.

Muchas de estas características solo están presentes en la edición Enterprise, por lo que le recomendamos que elija Windows 10 Enterprise como parte de su contrato de licencia por volumen, ya sea en el nivel E3 o E5.

Algunas de las características requieren el uso de la nube de Microsoft, por lo que si las usa dependerá de la configuración y el apetito de riesgo de su entorno particular.

Esta nota es una traducion de la original que pueden encontrar en https://www.contextis.com/en/blog/windows-defender-functionality. Espero les sea de interes y utilidad. Saludos, Roberto Di Lello.

Referencias

- [ 1 ] https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-antivirus/report-monitor-windows-defender-antivirus

- [ 2 ] https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-application-guard/reqs-wd-app-guard