Hoy vamos a ver como es el procedimiento para reemplazar los certificados en nuestra arquitectura ADFS 3.0; esto suele ocurrir cuando los certificados han expirado o están próximos a dicha fecha.

Hoy vamos a ver como es el procedimiento para reemplazar los certificados en nuestra arquitectura ADFS 3.0; esto suele ocurrir cuando los certificados han expirado o están próximos a dicha fecha.

Veremos como hacerlo, primero debemos abrir la consola ADFS. Luego debemos agregar el nuevo certificado en el servidor, asegurándonos de que este se añade al almacén de certificados personales de la cuenta de equipo. Podemos hacerlo utilizando la consola MMC y su complemento de certificados.

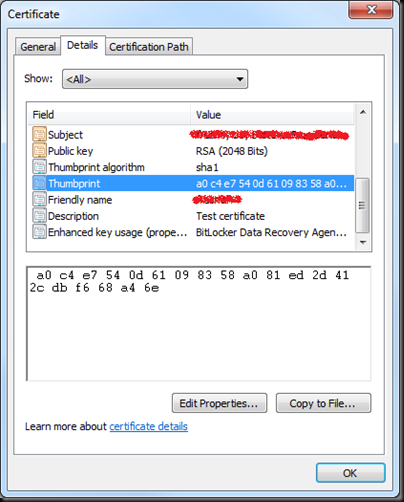

Debemos buscar el ThumbPrint del nuevo certicado, y podemos hacerlo buscando los detalles del mismo. Este ThumbPrint (huella digital) esta por lo general en la parte inferior de la lista de detalles para el certificado y se compone de 40 caracteres hexadecimales.

También podemos realizar con PowerShell con el comando: Get-AdfsSslCertificate.

Tengamos una copia de este valor, eliminando los espacios en blanco. Ahora debemos asignarle a la cuenta de servicio que se está ejecutando el servicio “Active Directory Federation Services” acceso de lectura a la clave privada. Para hacer esto, debemos hacer lo siguiente:

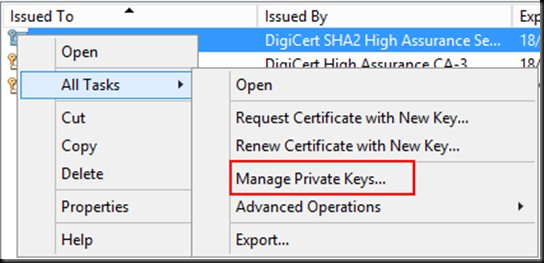

Dentro de la MMC de los certificados, hacemos un clic con el botón derecho en el certificado, y seleccionamos “All Taks“ y seleccionamos “Manage Private Keys…”:  Hacemos clic en ‘Add …‘ para agregar la cuenta de usuario que ejecuta el servicio de AD FS en el servidor, la cual tiene los permisos de acceso de lectura.

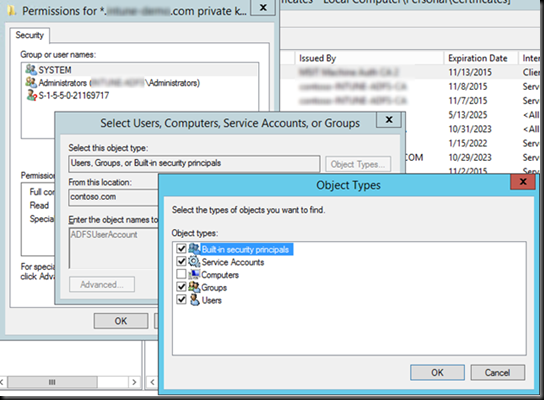

Hacemos clic en ‘Add …‘ para agregar la cuenta de usuario que ejecuta el servicio de AD FS en el servidor, la cual tiene los permisos de acceso de lectura.

Luego hacemos un clic en OK, y aceptamos para cerrar esta ventana.

Luego hacemos un clic en OK, y aceptamos para cerrar esta ventana.

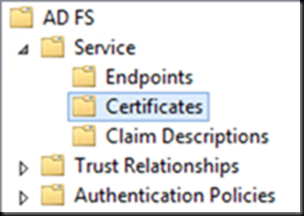

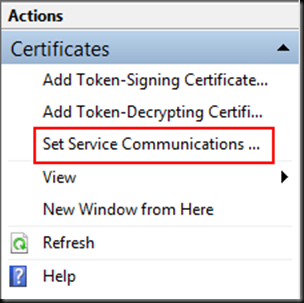

Ejecutamos la consola AD FS Management Console y expandimos: AD FS / Servoce / Certificates

Hacemos clic en ‘Set Service Communications Certificate…’ que se encuentra en el Acton Panel en la esquina superior derecha.

Aparecera un cuadro de dialogo en donde se muestra los certificados disponibles en el servidor. Seleccionamos el nuevo certificado que se va a utilizar. Si no estamos seguros del certificado correcto, seleccionamos cada certificado de a uno a la vez y hacemos clic en ‘Click here to view certificate properties‘ para ver las propiedades y comparar la huella digital con la que tomamos nota anteriormente.

Si en el momento de reiniciar el servidor o el servicio ADFS y realizar la conexión con el ADFS notamos que estamos utilizando todavía el viejo certificado. El cambio en la interfaz gráfica de usuario cambia la configuración en la base de datos de configuración de AD FS, pero no el certificado unido a HTTP.sys.

Para completar el cambio de configuración, debemos ejecutar el siguiente comando PowerShell:

Set-AdfsSslCertificate –Thumbprint a0c4e7540d61098358a081ed2d412cdbf668a46e

Dónde a0c4e7540d61098358a081ed2d412cdbf668a46e debe sustituirse con la huella digital que guardamos anteriormente, y ahora si podemos reiniciamos e el servidor, o el servicio de AD FS en el servidor para completar el cambio de configuración.

Para nuestro servidor Web necesitamos además agregar el certificado a nuestro WAP. Debemos verificar que el certificado se encuentre en el almacén de certificados personales de la cuenta de equipo; y luego ejecutamos el siguiente comando PowerShell:

Set-WebApplicationProxySslCedrtificate –Thumbprint a0c4e7540d61098358a081ed2d412cdbf668a46e

Dónde a0c4e7540d61098358a081ed2d412cdbf668a46e debe sustituirse con la huella digital que guardamos anteriormente.

Todas las reglas de publicación necesitan ser actualizada con la nueva huella digital del nuevo certificado. Esto se puede hacer ya sea por la eliminación de las viejas reglas y recreándolas con la nueva huella digital del certificado:

Get-WebApplicationProxyApplication –Name “WebAppPublishingRuleName” | Set-WebApplicationProxyApplication –ExternalCertificateThumbprint “a0c4e7540d61098358a081ed2d412cdbf668a46e”

Dónde a0c4e7540d61098358a081ed2d412cdbf668a46e debe sustituirse con la huella digital que guardamos anteriormente, y “’WebAppPublishingRuleName” debe sustituirse por el nombre de la regla, tal como se muestra en la consola de acceso remoto.

Recordemos que debemos reiniciar el servidor o los servicios de ADFS y proxy de aplicaciones Web para completar la configuración.

En resumen:

- Obtener la huella digital del certificado SSL de reemplazo.

- Copiarlo en el bloc de notas y quitar los espacios.

- Abrimos la consola PowerShell en uno de los servidores del servicio fijo.

- Ejecutamos Get-AdfsSslCertificate. Esto mostró la huella digital todavía "asignada" en ADFS, el antiguo.

- Ejecutamos Set-AdfsSslCertificate -Thumbprint xxxxthumbprintofthenewsslcertxxxxx (sin espacios).

- Reiniciamos el servicio de AD FS en ambos servidores FS internos.

Si queremos comprobar el certificado asignado a una regla de publicación específica, podemos realizarlo por medio de PowerShell con el siguiente comando: Get-WebApplicationProxyApplication –Name “WebAppPublishingRuleName” | fl

Espero que les sea de utilidad e interés. Saludos. Roberto Di Lello.

Mas Información:

- How to Update Certificates for AD FS 3.0

- How to replace expired certificates on ADFS 3.0 the right way

- TechNet blog – Replace certificates on ADFS 3.0

[…] ADFS 3.0, reemplazando nuestros certificados en Windows Server 2012 R2 {HowTo} […]

Copia de PROC.TEC.002 ST.CONFIG.018.ADFS. Actualizar certificado

Si revisamos los requisitos de certificados para s