![Rad_Firewall[1] Rad_Firewall[1]](https://www.radians.com.ar/Articulos/Images/Como-controlar-el-Firewall-de-Windows-po_909F/Rad_Firewall1_thumb.gif) Hace un tiempo escribí una nota sobre “Como controlar el Firewall de Windows por medio de Politicas de Grupo (GPO) Modo 1 {HowTo}”, hoy vamos a hablar nuevamente de este tema, pero veremos el segundo modo de hacerlo: generando una regla de firewall en un equipo y la exportamos a la política de grupo.

Hace un tiempo escribí una nota sobre “Como controlar el Firewall de Windows por medio de Politicas de Grupo (GPO) Modo 1 {HowTo}”, hoy vamos a hablar nuevamente de este tema, pero veremos el segundo modo de hacerlo: generando una regla de firewall en un equipo y la exportamos a la política de grupo.

En el modo uno generamos la regla del firewall directamente en la consola de GPOs, hoy lo vamos a hacer de manera distinta. Primero en un equipo stand alone, donde podemos probar todo lo que queramos antes de pasarlo a producción y distribuirla por política.

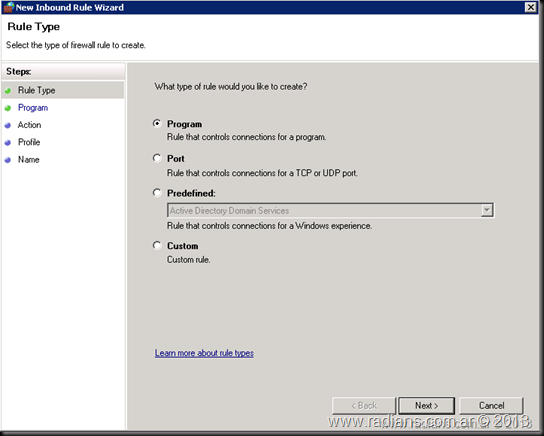

Lo primero que hacemos es abrir la consola avanzada de firewall, Windows Firewall with Advances Security.

Seleccionamos New Rule, y se abrirá el wizard de las reglas de firewall de Windows, en donde vamos a generar nuestra regla. Recordemos que en nuestro caso vamos a generar una regla que permita todo tipo de conexión de un programa, en este caso Skype, pero podríamos generar una regla de un puerto o de lo que necesitemos. Si quisiéramos hilar mas fino podríamos puntualmente abrir un puerto determinado, aquí lo que queremos mostrar mas que nada es el procedimiento y no como securizar el equipo o cerrar aun mas el firewall; pero se podría hacer sin problemas. Entonces seleccionamos Program, y hacemos clic en Next.

Seleccionamos This program path e ingresamos %ProgramFiles% (x86)\Skype\Phone\Skype.exe, y hacemos clic en Next.

Ahora debemos elegir que es lo que queremos hacer, si bloquear la conexión o permitirla. En nuestro ejemplo seleccionamos Allow the connection.

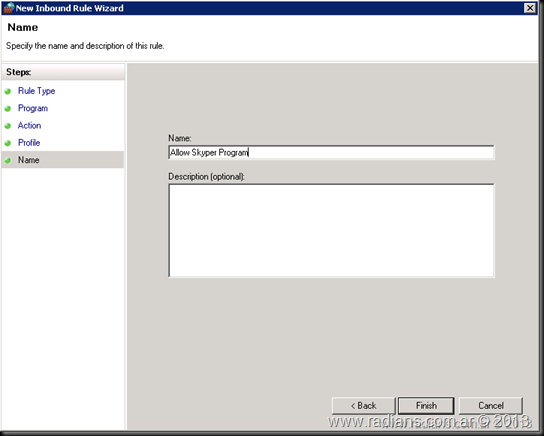

Al hacer clic en Finish, veremos lo siguiente:

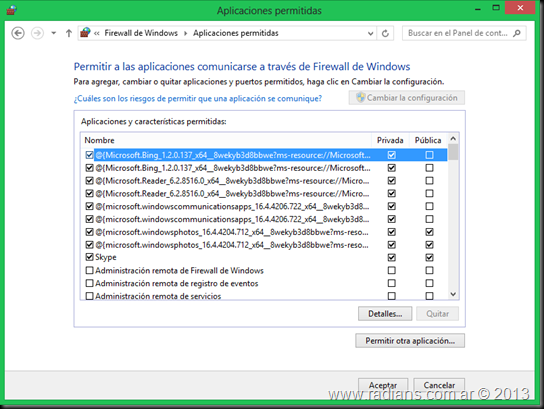

Si volvemos a la ventana donde nos muestra los programas que permite nuestro firewall.

Una vez hecho esto, podremos verificar el buen funcionamiento de nuestras reglas, y una vez que nos aseguramos que esta todo bien configurado y funcionando podemos pasar a producción. Este seria lo equivalente a nuestro laboratorio.

Ahora, vamos a importar nuestra regla de Firewall, para ello, es importante, seleccionar primero Windows Firewall with Advanced Security, sino no podremos ver la opcion en el menu Action. Seleccionamos Action, Export Policy.

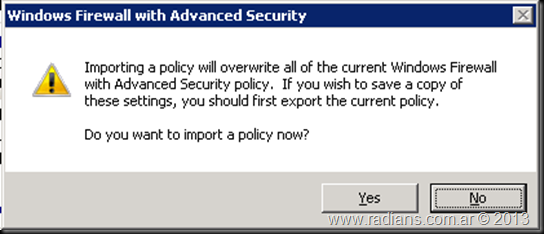

Aparecerá una advertencia:

Ahora, nos queda importar esta regla en nuestra consola de GPO así podemos distribuirla en nuestro dominio.

Editamos nuestra política

Seleccionamos en el menú Action, y luego seleccionamos Import Policy.

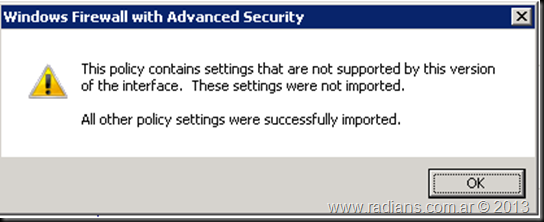

Este proceso puede tardar unos minutos. Cuando termina veremos lo siguiente:

Podriamos tener un mensaje similar a este, si es que utilizamos distintas versiones de SO entre nuestro lab y produccion; con lo cual es aconsejable utilizar las mismas versiones.

Si vamos al panel de control y seleccionamos firewall veremos que figura una leyenda que nos informa que por temas de seguridad, algunas configuraciones son administradas por nuestro administrador de red.

Con estos simples paso vimos como configurar distintas reglas de firewall en nuestros entornos corporativos; ya sea directamente por la consola de GPO o importando todo un set de reglas desde un equipo de laboratorio y distribuyéndolo en toda nuestra red corporativa a través de GPOs.

Espero que les sea de interés y de utilidad. Saludos, Roberto Di Lello.