Hoy vamos a hablar nuevamente de las Políticas de Grupo (GPOs); ya veníamos hablando en varias notas anteriores, como funcionan, para que sirven y como nos ayudan a mantener y administrar nuestra arquitectura de Directory Services. Hoy puntualmente veremos como podemos administrar nuestro firewall de Windows en nuestro entorno de forma centralizada por medio de políticas.

Hoy vamos a hablar nuevamente de las Políticas de Grupo (GPOs); ya veníamos hablando en varias notas anteriores, como funcionan, para que sirven y como nos ayudan a mantener y administrar nuestra arquitectura de Directory Services. Hoy puntualmente veremos como podemos administrar nuestro firewall de Windows en nuestro entorno de forma centralizada por medio de políticas.

Es decir, que pasa en mi empresa donde tengo 1000 o 2000 maquinas y tengo que habilitar una regla en el firewall local de las maquinas? Obviamente no recomiendo deshabilitar el firewall de las workstations, ya que seria una mala practica, por mas que la empresa tenga un firewall general en la capa superior de la arquitectura. No nos olvidemos de todos nuestros usuarios móviles, que pasa si un usuario con una notebook tiene deshabilitado el firewall constantemente; dejaríamos abierta la puerta a muchas vulnerabilidades. No es viable.

El problema con la activación del firewall, es que por lo general, bloquear todo el tráfico de entrada por defecto que significa que productos, tales como Skype o Windows Messenger (entre otros), ya no podría recibir llamadas entrantes o mensajes. Para evitar esto, el firewall de Windows les pregunta los usuarios cuando una aplicación quiere abrir un puerto de entrada en la red.

Entonces, que hacemos? bueno, para solucionar esto podemos tener una política de grupo que distribuya nuestra regla del firewall en todos los Workstations de la empresa.

Bueno para ello tenemos dos opciones, o generamos la regla directamente en la política de grupo (Modo1) o generamos la regla de firewall en un equipo y la exportamos a la política de grupo (Modo2). Básicamente la diferencia es que uno genera mas trabajo en el medio, pero nos permite chequear que todo funcione correctamente antes de distribuirlo; pero el resultado final es el mismo.

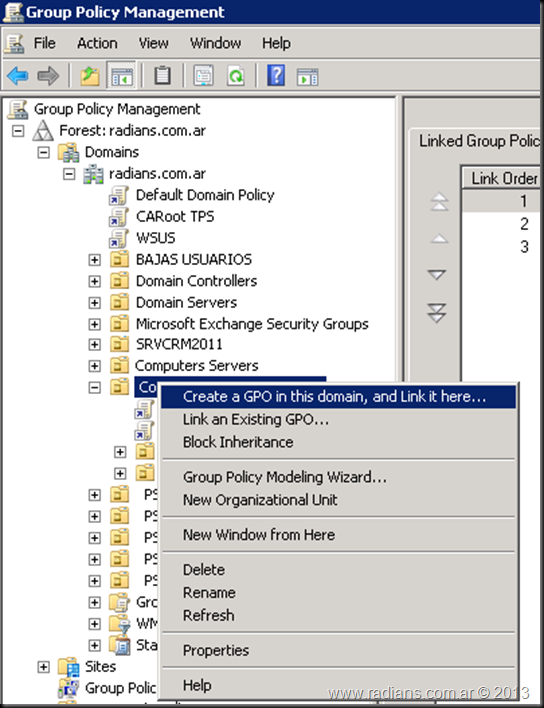

Hoy vamos a ver el modo 1: generamos la regla directamente en la política de grupo: vamos a la consola Group Policy Management y en nuestra OU que corresponde a las Workstations, generamos una nueva política que llamaremos Skype.

Ahora debemos editar esta política, y vamos a: Computer Configuration / Policies / Windows Settings / Security Settings / Windows Firewall with Advances Security

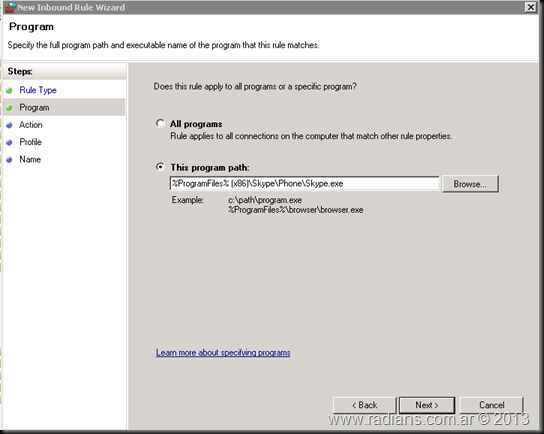

Seleccionamos New Rule, y se abrirá el wizard de las reglas de firewall de Windows, en donde vamos a generar nuestra regla. Recordemos que en nuestro caso vamos a generar una regla que permita todo tipo de conexión de un programa, en este caso Skype, pero podríamos generar una regla de un puerto o de lo que necesitemos. Si quisiéramos hilar mas fino podríamos puntualmente abrir un puerto determinado, aquí lo que queremos mostrar mas que nada es el procedimiento y no como securizar el equipo o cerrar aun mas el firewall; pero se podría hacer sin problemas. Entonces seleccionamos Program, y hacemos clic en Next.

Seleccionamos This program path e ingresamos %ProgramFiles% (x86)\Skype\Phone\Skype.exe, y hacemos clic en Next.

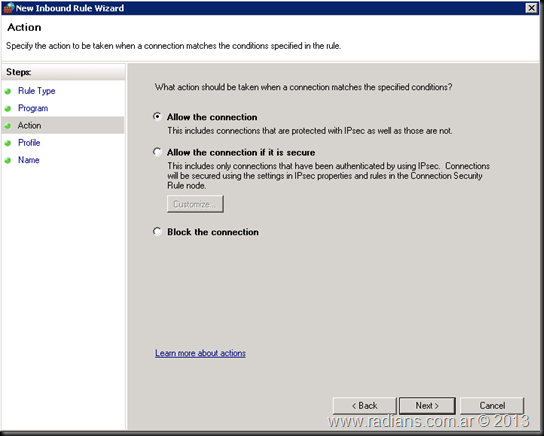

Ahora debemos elegir que es lo que queremos hacer, si bloquear la conexión o permitirla. En nuestro ejemplo seleccionamos Allor the connection.

Al hacer clic en Finish, veremos lo siguiente:

Recordemos que nuestro firewall tiene dividido las reglas en conexiones entrantes y salientes (Inbound Rules y Outbound Rules) entonces en nuestro ejemplo solo permitimos las conexiones entrantes, deberíamos hacer lo mismo para las conexiones salientes. Si vemos el resumen de nuestra política vemos lo siguiente:

Esto es todo. Si, con esto ya quedo configurada nuestra regla de Firewall, la cual configuramos por medio de la consola Group Policy Management y la distribuimos a todos nuestras Workstations de nuestra arquitectura de Directory Services.

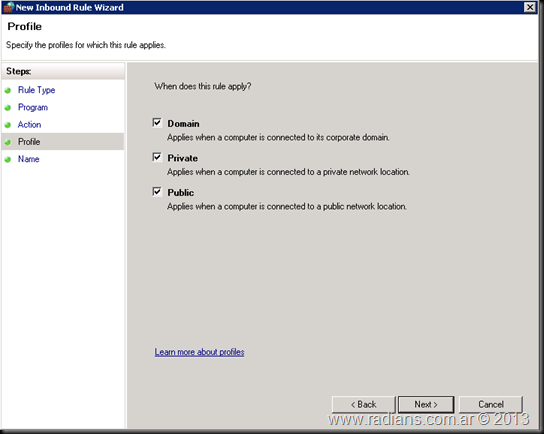

Como vieron el procedimiento es muy sencillo, y tome el Skype por tomar un programa actual (ya que el MSN esta saliendo de mercado) y mas que nada que sirva de ejemplo. Personalmente prefiero abrir los puertos necesarios y no tener todo abierto en el firewall. Tengamos en cuenta, como hemos visto, que podemos tener distintos ambientes de aplicación: Dominio, Privado y Publico. Con lo cual podemos permitirlo que los usuarios lo usen en sus casas y no puedan usarlo en el dominio, o lo que se adapte mas a las necesidades de nuestra organización.

Espero que les sea de interés y de utilidad. La próxima veremos como hacerlo según el Modo2: generamos la regla de firewall en un equipo y la exportamos a la política de grupo. Saludos, Roberto Di Lello.

Week of Feburary 11: New from Windows Server/System Center MVPs!…

Hi, all, Christa Anderson here with this week’s roundup of MVP blogs and articles. It’s a good time…

[…] Como controlar el Firewall de Windows por medio de Politicas de Grupo (GPO) Modo 1 {HowTo} (How to Control Windows Firewall Settings with Group Policy) […]

[…] Como controlar el Firewall de Windows por medio de Politicas de Grupo (GPO) Modo 1 {HowTo} […]

[…] un tiempo escribí una nota sobre “Como controlar el Firewall de Windows por medio de Politicas de Grupo (GPO) Modo 1 {HowTo}”, hoy vamos a hablar nuevamente de este tema, pero veremos el segundo modo de hacerlo: generando […]

Siempre es de mucha ayuda y de interes tus explicaciones gracias!! me gustaria saber si alguna forma de monitorear las replicaciones de mi active directory principal con otro satelites que tengo en el mismo dominio…

RiberNet, disculpa mi demora en contestar pero estuve muy complicado con varios temas de trabajo, con el cambio de empresa he estado muy tapado de trabajo, pero voy respondiendo de a poco a medida que puedo y voy a responder todas las consultas.

Si tenes varias, si no tenes una herramienta como SCCOM (System Center Operation Manager) podes hacerlo por medio del comando repadmin. Te paso varias notas que escribi sobre la replicacion:

* Replicacion Directory Services: Active Directory Replication Status {Tool} http://www.radians.com.ar/blog/?p=2111

* Windows Server 2012: Replicacion, como hacer troubleshooting – Parte 1{Tool} http://www.radians.com.ar/blog/?p=2252

* Windows Server 2012: Replicacion, como hacer troubleshooting – Parte 2 {Tool} http://www.radians.com.ar/blog/?p=2260

Aprovecho la oportunidad para agradecerte por participar del blog y ayudar a que siga creciendo! Te pido que difundas la direccion del sitio y mi twitter @RaDiansBlog, asi sumamos mas gente. Te cuento que hay mucho material en el. Te invito a que veas los labs, videos, tutoriales, notas. Si querés buscar un tema o necesitas ayuda, tenés la solapa AYUDA donde explico un poco como hacerlo, sino también tenés el buscador de google. Seguimos en contacto!

Saludos y gracias!