Publicada originalmente el 27 junio 2008.

—–

Como vimos la semana pasada en la parte 1 de la nota Terminal Server en Windows Server 2008 {Labs} {Parte 1}; hoy terminaremos de configurar este rol. Levantamos las imágenes de nuestro laboratorio que habíamos guardado (tanto el DC como el TS) como para terminar nuestro trabajo.

Habíamos quedado en la definición del TSRAP (Terminal Server Remote Access Policy), paso 14 de la primera parte.

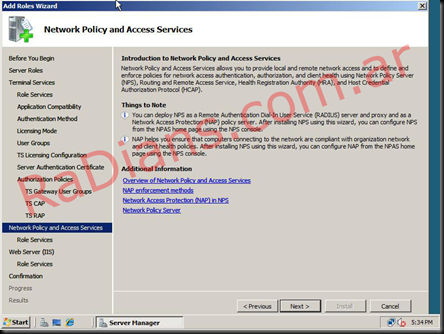

15. Al hacer clic en Next, nos aparecerá la siguiente pantalla que es la primera de Network Policy and Access Services, hacemos clic en Next.

16. Seleccionamos todos los roles que deseamos, y hacemos clic en Next.

Network Policy Server: permite crear y administrar las políticas de conexión con los clientes, los pedidos de autenticación y los pedidos de autorización. Con NPS permite hacer el deploy de Network Access Protection (NAP).

Routing and Remote Access Services: provee a los usuarios remotos acceder a recursos sobre una VPN o conexión Dialup.

- Remote Access Service: habilita las oficinas remotas o a los usuarios móviles a conectarse a través de una VPN o conexión dialup.

- Routing: Provee soporte para routers NAT, RIP y multicast.

Healt Registration Autorithy: validates certificate requests that contain health claims from the client and issues certicates based on the health status of the client.

Host Credential Authorization Protocol (HACAP):Permite la integración ente NAP y Cisco Network Access Control.

17. Seleccionamos Install a local CA to issue health certificates fot this HRA server, y hacemos clic en Next.

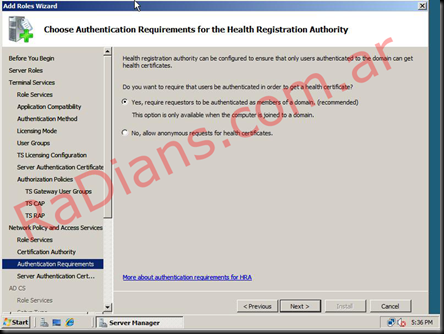

18. En la sección Authentication Requirements, seleccionamos Yes, require requestors to be authenticated as members of a domain (Recommended), y hacemos clic en Next.

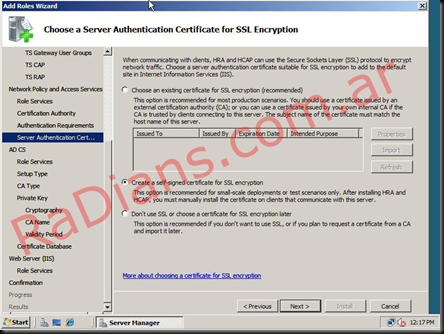

19. Seleccionamos Creae a self-signed certificate for SSL encryption y hacemos clic en Next.

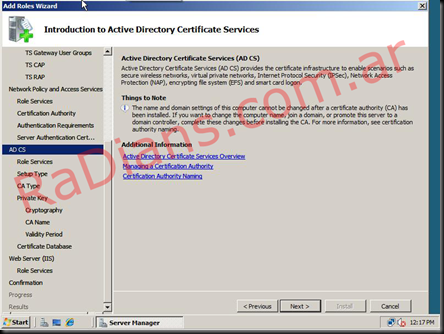

20. Comenzamos a configurar la parte de Active Directory Certificate Services (AD CS), hacemos un clic en Next.

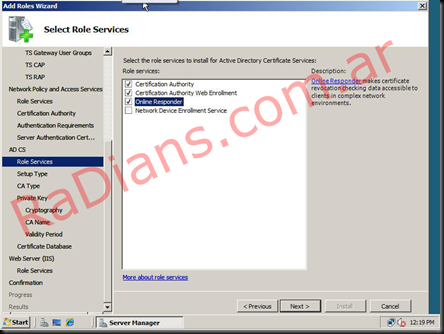

21. Seleccionamos los siguientes roles y hacemos clic en Next.

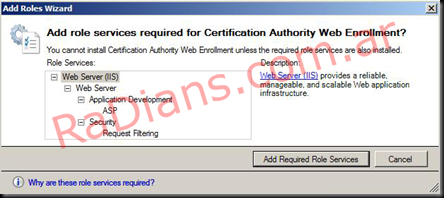

Tengamos en cuenta que para implementar el rol Certification Authority debemos implementar también estos roles:

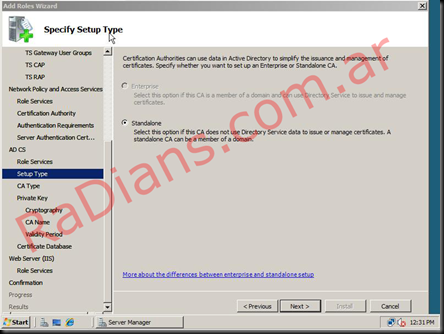

22. Seleccionamos Standalone y luego Next.

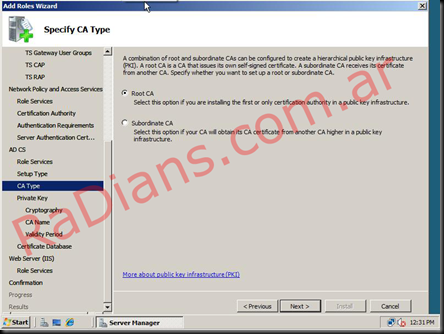

23. Seleccionamos Root CA y hacemos clic en Next.

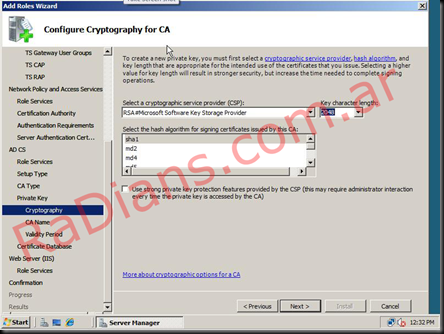

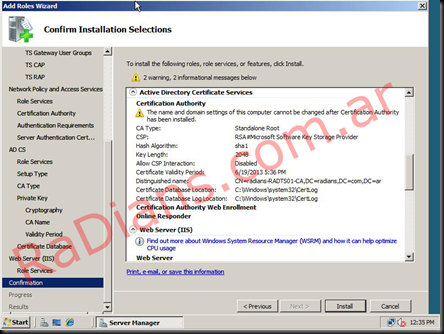

24. En Cryptography seleccionamos RSA Microsoft Software Key Storage Provider, 2048 y el algoritmo sha 1.

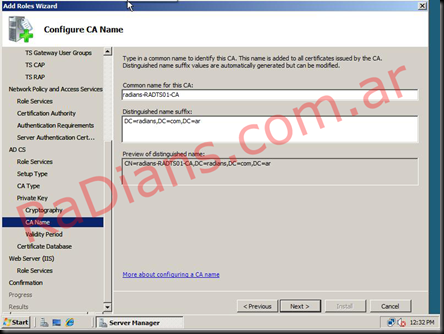

25. En la parte donde especificamos el nombre dejamos el default como vemos en el siguiente screenshoot y hacemos clic en Next.

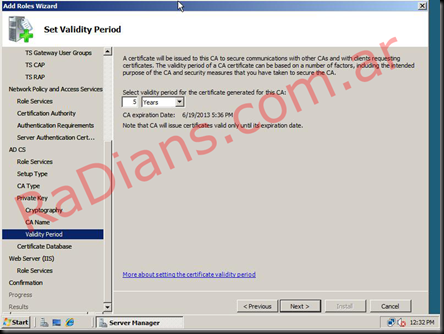

26. Seleccionamos el tiempo de validez de nuestro certificado, 5 años y hacemos clic en Next.

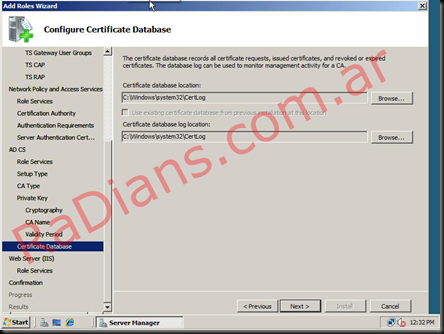

27. Ahora debemos seleccionar la ubicación de las bases de datos de nuestros certificados. En nuestro caso dejamos el default, y hacemos clic en Next.

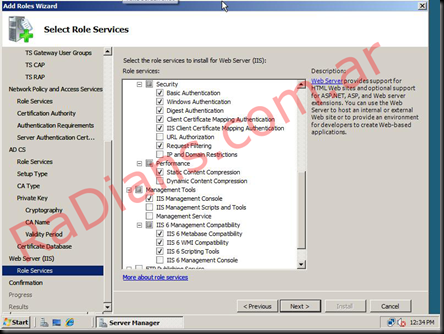

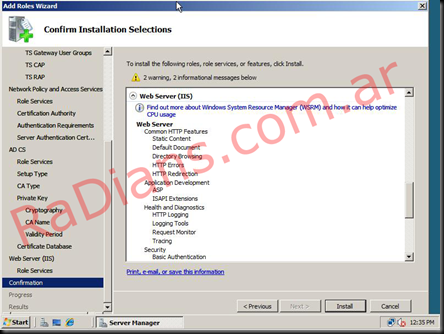

28. Ahora vemos el detalle de los componentes de Web Server que se instalaran de acuerdo a los componentes que seleccionamos, hacemos un clic en Next.

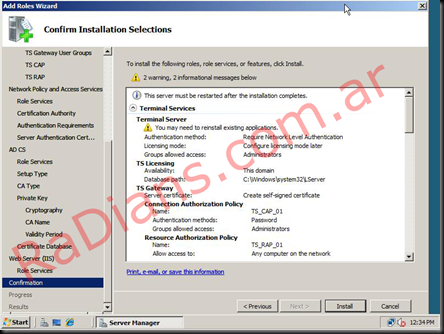

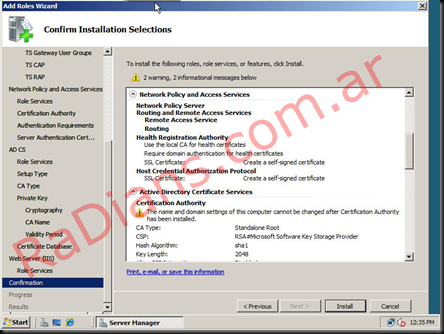

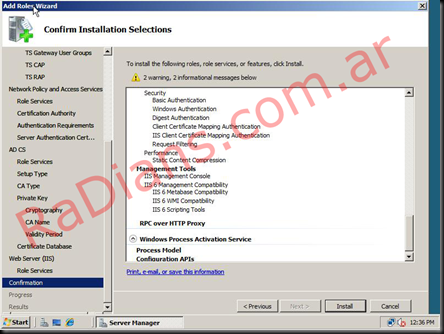

29. El proceso de instalación nos mostrara un resumen antes de continuar con la instalación y configuración de todos los componentes que seleccionamos.

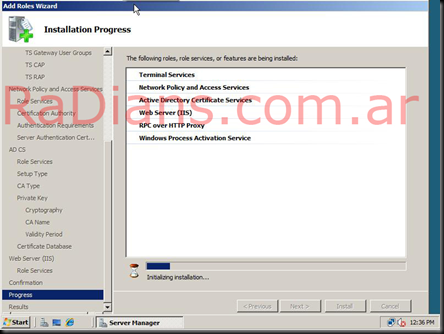

30. El proceso de instalación comienza.

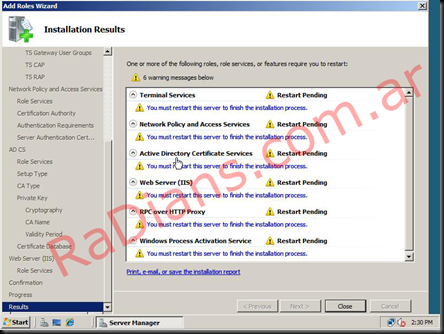

31. Ahora podemos ver los resultados detallados de cada componente. Cuando terminemos hacemos un clic en Close.

Recordemos que deberemos reiniciar el equipo para que terminen de aplicar los cambios.

Buenos espero que les sea de utilidad, y que no hayan tenido inconvenientes en crear este laboratorio. Tengan en cuenta que vamos a seguir con este tema, ya que considero que es uno de los puntos fuertes de Windows Server 2008.

Saludos, Roberto Di Lello.