Muchos SSD de consumidores afirman que admiten el cifrado y BitLocker les creyó. Pero, como aprendimos el año pasado, esas unidades a menudo no estaban encriptando archivos de forma segura . Microsoft acaba de cambiar Windows 10 para dejar de confiar en esos SSD incompletos y usar el cifrado de software de forma predeterminada.

En resumen, las unidades de estado sólido y otros discos duros pueden afirmar que se "autocifran". Si lo hacen, BitLocker no realizará ningún cifrado, incluso si habilita BitLocker manualmente. En teoría, eso era bueno: la unidad podía realizar el cifrado en sí mismo a nivel de firmware, acelerando el proceso, reduciendo el uso de la CPU y quizás ahorrando algo de energía. En realidad, era malo: muchas unidades tenían contraseñas maestras vacías y otras fallas de seguridad horrendas. Aprendimos que no se puede confiar en los SSD de los consumidores para implementar el cifrado.

Ahora, Microsoft ha cambiado las cosas. De forma predeterminada, BitLocker ignorará las unidades que afirman que se autocifran y realizarán el trabajo de cifrado en el software. Incluso si tiene una unidad que dice ser compatible con el cifrado, BitLocker no lo creerá.

Este cambio llegó en la actualización KB4516071 de Windows 10, lanzada el 24 de septiembre de 2019. SwiftOnSecurity lo detectó en Twitter:

https://twitter.com/intent/like?tweet_id=1177429658259927040

Los sistemas existentes con BitLocker no se migrarán automáticamente y continuarán usando cifrado de hardware si se configuraron originalmente de esa manera. Si ya tiene el cifrado de BitLocker habilitado en su sistema, debe descifrar la unidad y luego volver a cifrarla para asegurarse de que BitLocker está usando el cifrado de software en lugar del hardware. Este boletín de seguridad de Microsoft incluye un comando que puede usar para verificar si su sistema está usando cifrado basado en hardware o software.

Como señala SwiftOnSecurity, las CPU modernas pueden manejar la realización de estas acciones en el software y no debería ver una desaceleración notable cuando BitLocker cambia al cifrado basado en software.

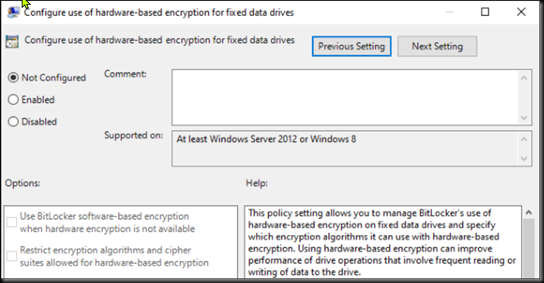

BitLocker aún puede confiar en el cifrado de hardware, si lo desea. Esa opción solo está deshabilitada por defecto. Para las empresas que tienen unidades con firmware de confianza, la opción "Configurar el uso de cifrado basado en hardware para unidades de datos fijas" en Configuración de la computadora \ Plantillas administrativas \ Componentes de Windows \ Cifrado de unidad BitLocker \ Unidades de datos fijas en la Política de grupo les permitirá reactivar el uso de cifrado basado en hardware. Todos los demás deberían dejarlo solo.

Es una pena que Microsoft y el resto de nosotros no podamos confiar en los fabricantes de discos. Pero tiene sentido: claro, su computadora portátil podría estar hecha por Dell, HP o incluso Microsoft. Pero, ¿sabes qué disco tiene esa computadora portátil y quién la fabricó? ¿Confía en que el fabricante de esa unidad maneje el cifrado de forma segura y emita actualizaciones si hay un problema? Como hemos aprendido, probablemente no deberías. Ahora, Windows tampoco lo hará.

Espero les sea de interes, y les comparto los links con mas informacions. Saludos. Roberto Di Lello.

Fuente: HowToGeek