Hoy vemos la ultima parte de la nota de ayer: Windows Server: Como Implementar un CAroot y un certificado Web – Parte 1 {HowTo}; estos son los pasos finales para terminar con nuestra implementación. Primero veremos como esta nuestro request en el servidor Certificate Autorithy, para ello hacemos lo siguiente vamos a http://localhost/certsrv y seleccionamos request a certificate.

Hoy vemos la ultima parte de la nota de ayer: Windows Server: Como Implementar un CAroot y un certificado Web – Parte 1 {HowTo}; estos son los pasos finales para terminar con nuestra implementación. Primero veremos como esta nuestro request en el servidor Certificate Autorithy, para ello hacemos lo siguiente vamos a http://localhost/certsrv y seleccionamos request a certificate.

Seleccionamos Advanced Certificate Request.

Hacemos un clic en Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or submit a renewal request by using a base-64-encoded PKCS #7 file.

En este punto necesitamos copiar el contenido de nuestro archivo cert.txt que creamos anteriormente. Abrimos un notepad, copiamos el contenido y hacemos un clic en Submit.

Hacemos un check en Base 64 encoded y seleccionamos Download Certificate.

Hacemos un clic en Save y ahora podemos cerrar el Internet Explorer.

El próximo paso es realizar el Append de nuestro certificado al Default Website.

Abrimos la consola del Internet Information Services Manager, y seleccionamos las propiedades de Websites, dentro de la solapa Directory Security, en la parte de Secure Communications, selecionamos Server Certificate, y se ejecutara el Web Server Certificate Wizard.

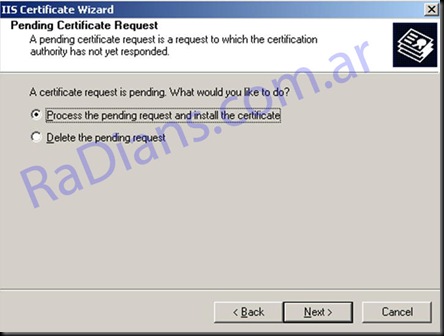

Hacemos un clic en Next, y seleccionamos Process the pending request and install the certificate. Hacemos un clic en Next.

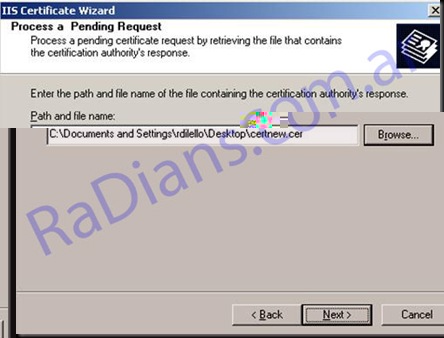

Ahora seleccionamos el archivo certnew.cer que habíamos creado con anterioridad, y hacemos un clic en Next.

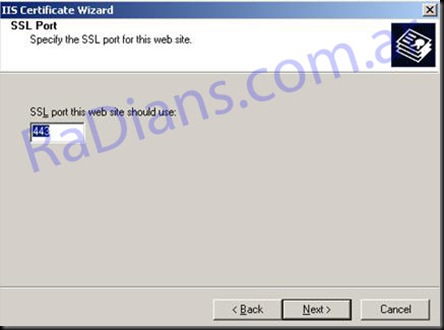

Como no queremos cambiar el puerto de comunicacion SSL, dejamos el default 443, y hacemos un clic en Next.

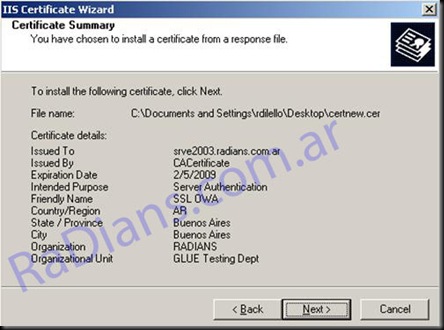

Ahora veremos un resumen de las tareas que realizaremos, chequeamos si esta todo bien y hacemos un clic en Next y luego en Finish.

Enable SSL on the Default Website.

En este punto ya tenemos instalado el root CA certificate, creamos el request del certificado, tomamos ese request de nuestro CA y lo instalamos en el servidos. El próximo paso es habilitar SSL al sitio web.

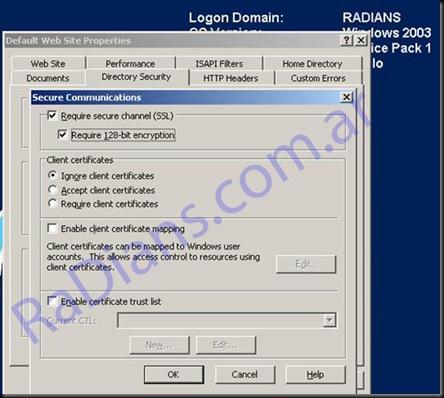

Para hacer esto, sobre la consola IIS Manager, seleccionamos las propiedades de Default Website, dentro de la solapa Directory Security, en la sección Secure Communications, hacemos un clic en Edit.

Seleccionamos el checkbox Require secure channel (SSL), y el checkbox Require 128-bit encryption como vemos en el screenshoot, y hacemos un clic en el botón OK dos veces.

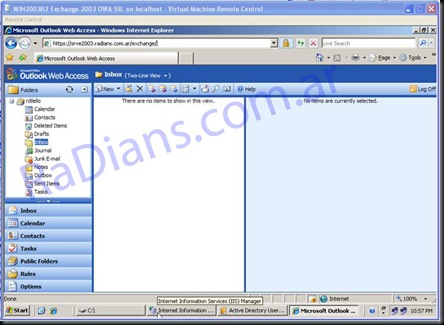

Testeamos nuestro trabajo y vemos como funciona OWA con SSL

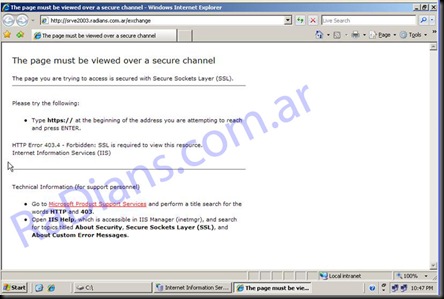

Ya hemos hecho todo el trabajo, ahora probaremos que todo funcione correctamente. Abrimos un Internet Explorer y abrimos el OWA con la dirección antigua Http://srve2003.radians.com.ar/exchange, podemos ver el siguiente mensaje:

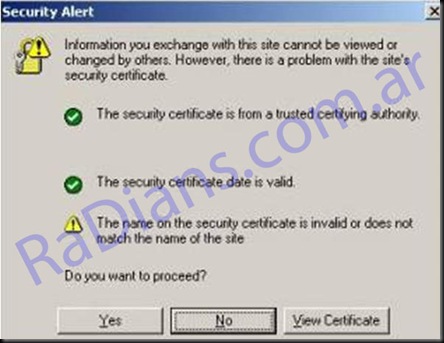

El error nos indique que debemos utilizar Secure Sockets Layer (SSL) entonces lo intentamos nuevamente usando Http://srve2003.radians.com.ar/exchange y vemos que nos muestra el siguiente mensaje, el cual aceptamos haciendo un clic en el botón Yes.

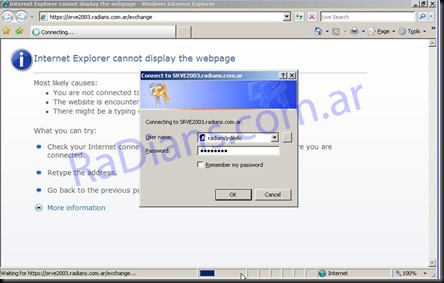

Aparecerá una ventana donde nos pide las credenciales (user y password), completamos los campos y hacemos un clic en el botón OK.

Y, ya esta todo listo. Tenemos nuestro OWA a través de certificado SSL.

Espero que les sea de utilidad. Cualquier cosa consulten.

Saludos a todos, Roberto Di Lello.