Hoy vamos a empezar con una serie de notas sobre como securizar nuestra arquitectura de Active Directory. Obviamente este tema es un tema conocidos por todos y nosotros vamos a cubrir mucho de los aspectos y mejores practicas propuestas por Microsoft, ya que si bien son conocidad no siempre son aplicadas. Estas mejores practicas nos ayudaran mucho ya que nunca, por mas seguro que estemos, nadie esta 100% seguro frente a las amenazas existentes o por venir.

Hoy vamos a empezar con una serie de notas sobre como securizar nuestra arquitectura de Active Directory. Obviamente este tema es un tema conocidos por todos y nosotros vamos a cubrir mucho de los aspectos y mejores practicas propuestas por Microsoft, ya que si bien son conocidad no siempre son aplicadas. Estas mejores practicas nos ayudaran mucho ya que nunca, por mas seguro que estemos, nadie esta 100% seguro frente a las amenazas existentes o por venir.

Los ataques contra las infraestructuras informáticas, ya sean simples o complejas, han existido siempre que las computadoras lo tengan. Sin embargo, en la última década, un número cada vez mayor de organizaciones de todos los tamaños, en todas partes del mundo, han sido atacadas y comprometidas de maneras que han cambiado significativamente el panorama de las amenazas. La guerra cibernética y el cibercrimen han aumentado a tasas récord. El "hacktivismo", en el cual los ataques son motivados por posiciones de activismo, ha sido reclamado como la motivación para una serie de violaciones destinadas a exponer la información secreta de las organizaciones, crear negaciones de servicio o incluso destruir infraestructura. Los ataques contra instituciones públicas y privadas con el objetivo de excretar la propiedad intelectual de las organizaciones se han vuelto omnipresentes.

Ninguna organización con una infraestructura de tecnología de la información (TI) es inmune a los ataques, pero si se implementan políticas, procesos y controles adecuados para proteger los segmentos clave de la infraestructura informática de una organización, la escalada de ataques desde la penetración hasta el compromiso completo podría prevenirse. Debido a que el número y la escala de los ataques provenientes de fuera de una organización ha eclipsado la amenaza interna en los últimos años, este documento a menudo analiza los atacantes externos en lugar del uso indebido del medio ambiente por parte de los usuarios autorizados. No obstante, los principios y recomendaciones proporcionados en este documento están destinados a ayudar a proteger su entorno contra atacantes externos y personas malintencionadas o mal intencionadas.

La información y las recomendaciones proporcionadas en este documento provienen de varias fuentes y se derivan de las prácticas diseñadas para proteger las instalaciones de Active Directory contra el riesgo. Aunque no es posible evitar ataques, es posible reducir la superficie de ataque de Active Directory e implementar controles que hacen que el compromiso del directorio sea mucho más difícil para los atacantes. Este documento presenta los tipos más comunes de vulnerabilidades que hemos observado en entornos comprometidos y las recomendaciones más comunes que hemos hecho a los clientes para mejorar la seguridad de sus instalaciones de Active Directory.

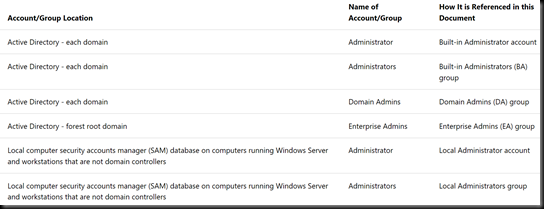

Naming Conventions para Cuentas y Grupos

La siguiente tabla proporciona una guía de las convenciones de denominación utilizadas normalmente para los grupos y las cuentas. En la tabla se incluye la ubicación de cada cuenta / grupo, su nombre y cómo se hace referencia a estas cuentas / grupos.

Como hemos dicho veremos varias cosas sobre algunas de las vulnerabilidades más comúnmente y cómo se aprovechan para penetrar inicialmente en las infraestructuras de los clientes, propagar el compromiso entre sistemas adicionales y, finalmente, dirigirse a AD DS y controladores de dominio para obtener un control completo de los bosques de nuestra arquitectura.

Daremos algunas recomendaciones detalladas sobre cómo abordar cada tipo de vulnerabilidad, particularmente en las áreas en las que las vulnerabilidades no se utilizan para apuntar directamente a Active Directory. Sin embargo, para cada tipo de vulnerabilidad, tambien daremos enlaces a información adicional para que puedan ver en mayor detalle las mismas.

Veremos como reducir la superficie de ataque de Active Directory, revisaremos el contexto sobre cuentas y grupos privilegiados en Active Directory para proporcionar la información que ayuda a aclarar los motivos de las recomendaciones posteriores para proteger y administrar grupos y cuentas con privilegios. Analizaremos los enfoques para reducir la necesidad de utilizar cuentas con privilegios elevados para la administración diaria, que no requiere el nivel de privilegio otorgado a grupos como los Administradores de empresa (EA), Administradores de dominio (DA) y Grupos de administradores incorporados (BA) en Active Directory.

Veremos tambien las recomendaciones para el monitoreo de Active Directory en busca de señales de que nos han comprometido nuestra arquitectura. Generalmente en las empresas grandes se implementan applaiances y otros dispositivos de seguridad sólida y monitoreo de eventos (mas conocidos como SIEM) u otros mecanismos para monitorear la seguridad de la infraestructura, veremos aquellos eventos en sistemas Windows que pueden indicar que nuestra organización esta siendo atacado. Analizamos las políticas de auditoría tradicionales y avanzadas, incluida la configuración efectiva de subcategorías de auditoría en los sistemas operativos Windows 8 y Windows 10.

Espero les sea de interes y utilidad. Saludos. Roberto Di Lello.=