Hace bastante tiempo escribí una nota sobre auditoria y como habilitarla: Habilitando la Auditoria Object Access {HOWTO}. Hoy vamos a ver un poco mas sobre este tema tan importante; ya que es recomendable utilizarla, ella nos puede ayudar a diagnosticar los problemas y determinar la causa, y por supuesto con la protección de nuestros servidores y nuestra red. Obviamente el abuso de este tipo de herramientas no es recomendable y puede ser contraproducente, ya que estaríamos teniendo gran cantidad de eventos con información que si no la utilizamos no sirve de nada, y encontrar los eventos que necesitemos será muy difícil y llevara mucho tiempo.

Como venimos viendo hace tiempo en el Blog, en Windows Server 2003 cuando es un domain controller, si vemos en el editor de políticas de grupo, en la sección Computer Configuration, Windows Settings, Local Policies, Audit Policy.

Están habilitadas ciertas políticas de auditoria. Al tenerlas habilitadas se genera una serie de eventos en los registros de seguridad, no son grandes cantidades como para entorpecer el trabajo de verificarlos y auditarlos. Obviamente, esto depende mucho de como tenemos configurado nuestro dominio y como interactuamos con el, nosotros y nuestros usuarios.

El problema surge cuando los administradores activan mas opciones de auditoria, y muchas veces abarcan mucho mas de lo requerido, incluso mas que lo que implican ciertas normas. Quiero que quede claro que el problema de tener muchos eventos es lo complicado que se vuelve leerlos, encontrar los eventos que realmente nos importan y actuar en consecuencia.

En Windows Server 2008, cambia un poco el tema, como para hacer un poco mas fácil la tarea de revisar los logs y tomar las acciones que creamos convenientes. Al instalar un controlador de dominio las políticas de auditoria por defecto están configuradas de la siguiente manera:

Pero esto no significa que no tiene habilitada ningún tipo de política de auditoria, sino que simplemente no se encuentra configurada en esta ventana. Podemos ver en mayor detalle las políticas con el comando auditpol.exe de Windows 7, Windows Server 2008, Windows Server 2008 R2, Windows Vista.

Recordemos, que este comando nos muestra información y realiza funciones para manipular las políticas de auditoría. La directiva de auditoría de línea de comandos se puede utilizar para:

-

Asignación y búsqueda de una política de auditoría del sistema.

-

Asignación y búsqueda de una política de auditoría para cada usuario.

-

Asignación y búsqueda de las opciones de auditoria.

-

Asignación y búsqueda del descriptor de seguridad utilizado para delegar el acceso a una directiva de auditoría.

-

Generar un informe o una copia de seguridad una política de auditoría a un valor separados por comas (CSV) archivo de texto.

-

Cargar una directiva de auditoría de un archivo de texto CSV.

-

Configurar las SACL de recursos globales.

Ahora, si ejecutamos el comando auditpol.exe /get /Category:* en nuestro controlador de dominio veremos lo siguiente:

Podemos ver que las categorías de nivel superior, como inicio de sesión de cuenta (Account Logon) y el acceso a objetos (Object Access), todavía están allí. También tenemos nuevas Subcategorías, con las cuales ganamos una mayor granularidad para administrar nuestra auditoria.

Por ejemplo, si estábamos tratando de solucionar un problema de replicación y queríamos permitir alguna auditoría para ver lo que estaba sucediendo, en lugar de habilitar toda la categoría DS Access, tenemos la posibilidad de habilitar únicamente la subcategoría Directory Service Replication. Con esto podremos ver varios eventos específicos de replicación, como ser:

Un ejemplo del evento 4932 es similar al siguiente:

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 07/29/2011 2:00:13 PM

Event ID: 4932

Task Category: Directory Service Replication

Level: Information

Keywords: Audit Success

User: N/A

Computer: srvdc.rad.com.ar

Description:

Synchronization of a replica of an Active Directory naming context has begun.

Destination DRA: CN=NTDS Settings,CN=SRVDC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=rad,DC=com,DC=ar

Source DRA: CN=NTDS Settings,CN=SRVDC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=rad,DC=com,DC=ar

Naming Context: DC=ForestDnsZones,DC=rad,DC=com,DC=ar

Options: 19

Session ID: 46

Start USN: 16449

La ventaja de hacer las cosas de esta manera es que nos permite ser mucho más específicos a la hora de hacer la auditoría, y vamos a ser capaces de establecer una auditoría mucho más significativa de nuestra red, generando menos ruido en los registros de los eventos.

Como vimos anteriormente, para gestionar la auditoría tendremos que utilizar auditpol.exe. Todavía se puede administrar centralmente nuestras políticas de auditoría, sólo tienes que hacerlo a través de un script. Existe una nota en el sitio oficial de Microsoft sobre este tema, en el cual esta muy detallado el tema y hay varios scripts de ejemplo, pueden consultar la misma en Cómo utilizar Directiva de grupo para configurar las opciones detalladas de auditoría de seguridad para Windows Vista y Windows Server 2008 en equipos basados en Windows Server 2008 de dominio, en un dominio Windows Server 2003, o en un dominio de Windows 2000.

La razón principal de que las políticas sólo administran las categorías de nivel superior es la compatibilidad hacia atrás, con versiones mas antiguas. Tanto Windows 2003 como XP, no entienden las subcategorías de auditoría granular, y las extensiones de seguridad del lado del cliente, por lo tanto el motor que lee las políticas y las implementa no sabe qué hacer con una política que contenga estos valores. Esto es por diseño; con lo cual no hay mucho que se pueda hacer.

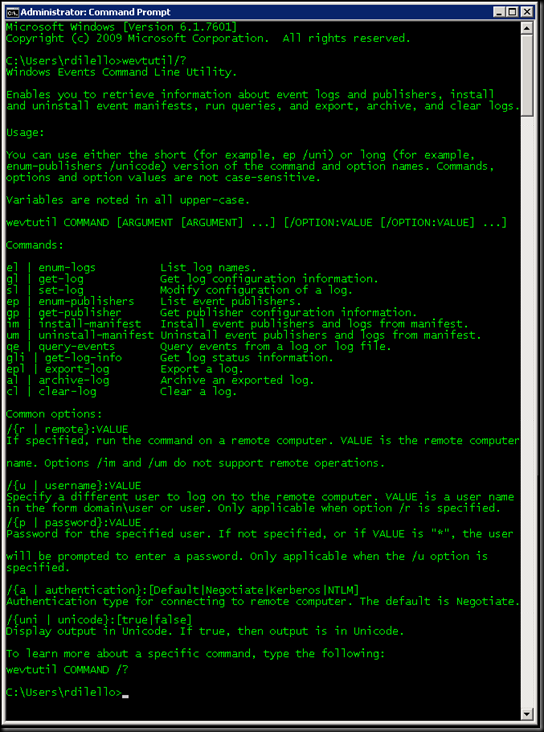

Si desean ver cada uno de los eventos asociados a las distintas subcategorías les recomiendo ver esta nota en el sitio oficial de Microsoft: Description of security events in Windows 7 and in Windows Server 2008 R2; sino también podemos generar un listado ejecutando el comando wevtutil, que nos permite recuperar información sobre los registros de sucesos y los editores, instalar y desinstalar eventos manifiestos, ejecutar consultas, exportar, archivar y vaciar/eliminar los logs.

El comando que deberíamos ejecutar seria: wevtutil gp Microsoft-Windows-Security-Auditing /ge /gm:true >c:\EventosAuditoria.txt

Con este ejemplo se guarda en el archivo EventosAuditoria.txt ubicado en el c:\ el detalle de este archivo es algo similar a lo siguiente:

name: Microsoft-Windows-Security-Auditing

guid: 54849625-5478-4994-a5ba-3e3b0328c30d

helpLink: http://go.microsoft.com/fwlink/events.asp?CoName=Microsoft%20Corporation&ProdName=Microsoft%c2%ae%20Windows%c2%ae%20Operating%20System&ProdVer=6.1.7600.16385&FileName=adtschema.dll&FileVer=6.1.7600.16385

resourceFileName: C:\Windows\system32\adtschema.dll

parameterFileName: C:\Windows\system32\msobjs.dll

messageFileName: C:\Windows\system32\adtschema.dll

message: Microsoft Windows security auditing.

channels:

channel:

name: Security

id: 10

flags: 1

message: Security

levels:

level:

name: win:Informational

value: 4

message: Information

opcodes:

opcode:

name: win:Info

value: 0

task: 0

opcode: 0

message: Info

tasks:

task:

name: SE_ADT_SYSTEM_SECURITYSTATECHANGE

value: 12288

eventGUID: 00000000-0000-0000-0000-000000000000

message: Security State Change

task:

name: SE_ADT_SYSTEM_SECURITYSUBSYSTEMEXTENSION

value: 12289

eventGUID: 00000000-0000-0000-0000-000000000000

message: Security System Extension

task:

name: SE_ADT_SYSTEM_INTEGRITY

value: 12290

eventGUID: 00000000-0000-0000-0000-000000000000

message: System Integrity

task:

name: SE_ADT_SYSTEM_IPSECDRIVEREVENTS

value: 12291

eventGUID: 00000000-0000-0000-0000-000000000000

message: IPsec Driver

task:

name: SE_ADT_SYSTEM_OTHERS

value: 12292

eventGUID: 00000000-0000-0000-0000-000000000000

message: Other System Events

. . .

events:

event:

value: 4608

version: 0

opcode: 0

channel: 10

level: 4

task: 0

keywords: 0x8000000000000000

message: Windows is starting up.

This event is logged when LSASS.EXE starts and the auditing subsystem is initialized.

event:

value: 4609

version: 0

opcode: 0

channel: 10

level: 4

task: 0

keywords: 0x8000000000000000

message: Windows is shutting down.

All logon sessions will be terminated by this shutdown.

event:

value: 4610

version: 0

opcode: 0

channel: 10

level: 4

task: 0

keywords: 0x8000000000000000

message: An authentication package has been loaded by the Local Security Authority.

This authentication package will be used to authenticate logon attempts.

Espero que les sea de utilidad este tema, realmente quería mostrarles estos nuevos comandos que tenemos que se suman a nuestras herramientas para controlar y administrar nuestra estructuras de active directory y nuestros servicios de directorio.

Saludos, Roberto Di Lello.

CUANDO CONFIGURO LA CUENTA CON OUTLOOK CONTRA EXCHANGE 2003 ME DICE QUE EL USUARIO NO SE ENCUENTRA EN LA LIBRETA DE DIRECCIONES, HE RECONSTRUIDO Y APARECEN TODOS LOS USUARIOS MENOS ESTE EN CUESTIOM Y EXISTE EN ACTIVE DIRECTORY.

GRACIAS

Jesus, disculpa mi demora en contestar pero estuve medio complicado con los tiempos.

Conectate a tu servidor exchange 2003, que es en donde tenes la consola con las extensiones de exchange y verifica ese usuario, que realmente tenga creada la cuenta de correo. Por lo que me comentas todo indicaria que crearon la cuenta en un DC que no tiene las extensiones de Exchange entonces no crearon la cuenta de correo.

Otra cosa que podes verificar es que en el exchange exista el mailbox.

Muchas gracias por participar del blog y ayudar a que siga creciendo! Te cuento que hay mucho material en el.

Te invito a que veas los labs, videos, tutoriales, notas. Si querés buscar un tema o necesitas ayuda, tenés la solapa AYUDA donde explico un poco como hacerlo, sino también tenés el buscador de google.

Espero te sean de utilidad. Saludos!

Buenas noches, felicitaciones por el sitio web. queria solicitar ayuda para saber como deshabilitar la politica por defecto en el dominio, en windows 2008 server, pues si tengo alguna otra politica, siempre aplica la defaut, como suspederla, eliminarla, o que no sea la politica por dfecto.

Manuel, disculpa mi demora en contestar pero estuve medio complicado con los tiempos.

Para deshabilitar la politica por defecto, debes conectarte por medio de la consola Group Policy Management y deshabilitarla. Una vez que inicias esta consola buscas la politica que queres deshabilitar y haces un clic con el boton derescho y seleccionas Link Enabled.

Muchas gracias por participar del blog y ayudar a que siga creciendo! Te cuento que hay mucho material en el.

Te invito a que veas los labs, videos, tutoriales, notas. Si querés buscar un tema o necesitas ayuda, tenés la solapa AYUDA donde explico un poco como hacerlo, sino también tenés el buscador de google.

Espero te sean de utilidad. Saludos!

Hola me pidieron implementar seciones de usuario (que los usuarios no importando en que estacion de trabajo se encuentre con solo meter su usuario y password le aparesca toda su informacion, configuracio, escritorio, etc.)bloquear paginas a ciertos usuarios y todo por medio del DHCP. Esto nunca lo eh hecho pero veo que tienes varios tutoriales bastante completos solo me puedes dar el nombre de los tutos que tengan esta informacion? A un que con mas calma vere todos seven geniales gracias

Esta genial tu blog

Saludos desde cancun

Francisco Cruz, disculpa mi demora en contestar pero estuve medio complicado con los tiempos.

No se si entendí bien pero por lo que me comentas entiendo que te pidieron cosas distintas. Por un lado, para que los usuarios tengan toda su información necesitas implementar: Roaming Profiles te paso un par de notas al respecto.

* How to Create and Copy Roaming User Profiles in Windows XP http://support.microsoft.com/kb/314478

* How to setup roaming profiles in server 2008? http://social.technet.microsoft.com/forums/en-US/winservergen/thread/2e3d27cf-38ec-433d-8bee-2a69a73871a5

Para bloquear paginas a ciertos usuarios, depende de tu arquitectura de red que dispongas, y vas a necesitar un software para esto. Puede ser ISA Server.

No entendi lo que refiere al DHCP, no entendi a que haces referencia.

Muchas gracias por participar del blog y ayudar a que siga creciendo! Te cuento que hay mucho material en el.

Te invito a que veas los labs, videos, tutoriales, notas. Si querés buscar un tema o necesitas ayuda, tenés la solapa AYUDA donde explico un poco como hacerlo, sino también tenés el buscador de google.

Espero te sean de utilidad. Saludos!

Muchas gracias Roberto, voy a verificar.