Hace unos días hemos publicado una nota sobre cómo Active Directory y Windows Server 2012 R2 extiende el soporte de dispositivos en Active Directory y permite a los usuarios acceder a los recursos Web a través de la nueva aplicación Web Proxy.

La finalidad de esto es brindar a los usuarios finales la capacidad de utilizar sus dispositivos para trabajar desde cualquier lugar, por medio de herramientas y tecnologías necesarias para garantizar el acceso a los recursos de la empresa con eficacia.

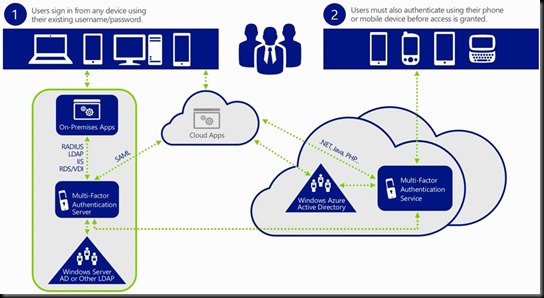

Con la nueva versión de los Servicios de federación de Active Directory (AD FS) en Windows Server 2012 R2, se han añadido una serie de features para proporcionar más controles de IT para satisfacer sus necesidades de gestión de riesgos. Para aquellos que no saben que significa o implica AD FS, se puede pensar en esto como una cabeza de autenticación en la parte superior de los Servicios de dominio de Active Directory (ADDS) y se extiende el alcance de los usuarios de AD a los recursos que se encuentran en las instalaciones, en la nube u organizaciones asociadas. AD FS es una función estándar que está disponible en Windows Server.

-

Autenticación flexible con autenticación de múltiples factores (MFA)

Una parte importante de la gestión del riesgo está en cómo el usuario se autentica en un recurso específico. Esto es cuando los "registros de" usuario y contraseña, para acceder a una aplicación. Diferentes aplicaciones pueden requerir diferentes formas de credenciales (que varían en su rigurosidad) sobre la base de la sensibilidad de los recursos y el contexto con el que el usuario accede a esta aplicación (por ejemplo, su ubicación).

Siempre existió la necesidad de que los administradores sean capaces de diferenciar las políticas para aplicaciones sensibles y requieren MFA basado en la ubicación o en base a las características del usuario. Por ejemplo, "requerir MFA para la aplicación X cuando los usuarios acceden desde la extranet" O "requieren MFA para todos los administradores de aplicaciones para la aplicación Y".

La nueva versión de AD FS en WS2012R2 conceptualiza la autenticación como un proceso de dos etapas, la etapa de autenticación principal y una etapa de autenticación adicional.

- Autenticación principal

Esta es la primera etapa de autenticación que se produce en todas las aplicaciones. Aquí es donde se ingresa la credencial principal del usuario (por ejemplo, nombre de usuario y contraseña) y es autenticado. Esta etapa requiere autenticación en nuestro Active Directory Domain Services (AD DS). La mayoría de los administradores necesitan diferenciarse y administrar la autenticación en función de si el usuario está dentro del firewall o fuera del firewall (intranet vs. extranet). Se han producido algunos cambios simples para la administración para controlar este inconveniente, y es tan simple como hacer clic en una casilla en la consola de administración de AD FS. Además, el administrador también tiene la opción para habilitar la autenticación de dispositivos para aumentar la credencial de usuario con certificados provisionados por el Servicio de Registro de dispositivos (DRS) a los dispositivos Workplace Joined.

- Activación de la autenticación adicional

Esta es la política que rige si la etapa adicional de autenticación debe ser activada. Esto se hace sólo después de la autenticación principal se haya completado con éxito. De esta manera tenemos datos sobre el usuario, el dispositivo, así como la ubicación de escribir esta política en función de cada aplicación. Como resultado, esto proporciona una gran flexibilidad para los administradores para exigir autenticación adicional en base a sus necesidades de negocio. Por ejemplo, un administrador podría habilitar políticas como "Sólo desencadenar autenticación adicional si …"

-

"… Los usuarios acceden a los recursos de la extranet"

-

"… El usuario es parte del grupo de seguridad ‘administradores de aplicaciones’"

-

"… El usuario está accediendo desde un no-lugar de trabajo Registrado dispositivo y acceder a los recursos de la extranet"

- Autenticación extensible adicional

La pregunta obvia que surge es "¿qué sucede después de la activación de autenticación adicional"? AD FS soporta certificado X509 (piense esquemas basados CSP de tarjetas inteligentes u otros que utilizan el cliente TLS) de autenticación como un adicional (o secundaria), proveedor de autenticación. Además de la autenticación X.509, existe una gran cantidad de clientes que utilizan una amplia gama de otros métodos de autenticación de múltiples factores (MFA). Estos van a través de fichas duros/blandos, One Time Password (OTP), teléfono (voz, SMS), el correo electrónico, así como la seguridad Q&A. Con la nueva versión de AD FS en WS2012R2, se han añadido un framework con el cual, cualquier proveedor de terceros de MFA puede integrarse directamente con AD FS. Esto se hizo con el fin de:

-

Asegurarse que el AD FS tiene conocimiento acerca de la autenticación adicional

-

Proporcionar una experiencia de inicio de sesión consistente para el usuario final

-

Proporcionar proveedores MFA la capacidad de controlar la entrada y el proceso de validación de las credenciales adicionales

-

Control de Acceso Multi-Factor (Multi-Factor Access Control)

La autorización es un aspecto clave de la concesión de acceso a los recursos y puede ser dictado por las políticas de la organización, departamentales o de aplicación. AD FS en Windows Server proporciona a los administradores la capacidad de aplicar políticas de autorización que administra "¿Quién puede acceder a esta aplicación específica" (en esencia se trata de quién recibe el token de seguridad para la aplicación). Estas son llamadas "reglas de autorización de emisión" que se adjunta a cada aplicación. En versiones anteriores de AD FS, se limitaron a tomar decisiones basadas en el usuario o en la autenticación de datos. Mientras siga siendo útil, no era posible aplicar políticas basadas en la ubicación (por ejemplo, en función de si el usuario está viniendo de la extranet) o basado en los dispositivos.

Con la nueva versión de AD FS en WS2012 R2 los dispositivos se han añadido más tipos de datos para la administración para tomar estas decisiones. Con Workplace Join, ahora tenemos datos sobre si la solicitud se origina a partir de un dispositivo que se conoce a AD. Los administradores ahora podemos usar esto para brindar el acceso a las aplicaciones y por lo tanto limitarlo desde cualquier dispositivo desconocido. Del mismo modo, el conocimiento acerca de cómo fue autenticado el usuario (por ejemplo, si la AM se realizó en la segunda etapa, como se describimos anteriormente) también puede ser utilizado para tomar una decisión de autorización. También se facilito información para poder brindar el acceso en base a la ubicación, con un booleano simple para la detección de la extranet, así como la dirección IP del cliente; y con esta información se podrá generar las reglas de autorización necesarias. Ejemplos de tales reglas son:

-

"Permitir solamente dispositivos con Workplace Join cuando se conectan desde la extranet a la aplicación de Payroll"

-

"Permitir que sólo los usuarios que pertenecen al grupo de seguridad ‘finanzas’ utilicen su aplicación cuando se conectan desde la extranet"

-

Mitigaciones de riesgo adicionales

De acuerdo a la la forma de registro de usuarios para una aplicación o cómo están autorizados a los usuarios para tener acceso a una aplicación no son las únicas áreas que nos enfocamos para proporcionar el conjunto adecuado de controles de IT para mitigar los riesgos asociados con el acceso a los recursos. Algunos de los features adicionales que se han añadido en Windows Server 2012 R2 son los siguientes:

-

Soft Account Lockout for Extranet Access: Esto nos permite establecer una política de contraseñas de bloqueo de acceso que se produce desde la extranet y si se supera el umbral de malas contraseñas, el usuario será bloqueado por un período de tiempo (‘ventana de observación’) especificada por la política. Esto es independiente de los mecanismos de contraseña de bloqueo de anuncios y se pueden superponer en la parte superior de la misma.

-

Per Application Force Re-authentication: Esta es la habilidad para los administradores para requerir que los usuarios den un nuevo conjunto de credenciales cada vez que acceda a la aplicación. Por lo general, se podría usar esto para aplicaciones sensibles, donde siempre se le pide al usuario proporcionar un nuevo conjunto de credenciales (sin Single Sign-On) e incluso combinar esto con MFA

-

Global SSO Revocation: Esta es la capacidad de revocar todo el estado SSO previa para todos los usuarios finales y que requieren credenciales frescas al acceder a cualquier aplicación.

-

Access Protection from lost devices: Para revocar cualquier acceso a los recursos corporativos desde un dispositivo que se pierde o es robado, Secure Anywhere Access to Corporate Resources Such as Windows Server Work Folders Using ADFS https://channel9.msdn.com/Events/TechEd/NorthAmerica/2013/WCA-B334#fbid=también tenemos la posibilidad de que los administradores simplemente desactiven/eliminen el dispositivo registrado (el usuario @ Dispositivo objeto en AD) y como resultado todo el acceso desde este dispositivo se revoca o se requiere que el usuario final proporcione un nuevo conjunto de credenciales o realice un workplace join nuevamente de su dispositivo para recuperar el acceso a los recursos corporativos. Además, los eventos de fallo de auditoría se registrarán y estos contienen la información del certificado de dispositivo y la dirección IP para que los administradores puedan realizar su seguimiento.

Realmente todos estos cambios y estos nuevos features nos dan muchas herramientas para administrar nuestros ambientes y dominios, y también nos ayudan a enfrentar las nuevas necesidades para cumplir con los requerimientos del negocio en cuanto al acceso a las aplicaciones desde cualquier sitio, y con el concepto de BYOD (Bring your Own Device).

Espero que les sea de interés. Saludos. Roberto Di Lello

Mas información:

- Secure Anywhere Access to Corporate Resources Such as Windows Server Work Folders Using ADFS

- TechEd Demo – ADFS an integration with SafeNet Authentication Service

- What’s New in Active Directory in Windows Server

Hola, sigo frecuentemente los artículos publicados en el sitio. Queria saber si me puedes indicar si en algún momento se escribió sobre ADFS , los conceptos básicos. Gracias

Hola Jorge, estuve con algunas dificultades. Me alegra que te sirva el material que voy publicando, también estoy abierto a tus consultas, si queres proponer un tema puedes hacerlo. En el caso de DFS, estoy preparando algo, calculo que la semana próxima lo estare publicando.

Te pido por favor que me ayudes a difundir el blog, y que tambien si podes o sabes de alguien que quiera colaborar esta disponible la opcion para hacer donaciones por paypal. disculpa que lo plantee asi, pero realmente se me han incrementado los costos del sitio (en argentina la economia esta dificil) y no recibo ayuda de nadie para mantenerlo.

Roberto DL