Azure AD nos permite comenzar a usar las características IdMaaS sin nada on-premise. En consecuencia, Azure AD proporciona identidades alojadas (en la nube) en las que los clientes pueden crear usuarios, grupos y otros directores para su organización. Las identidades de nube se dominan directamente en un inquilino de directorio de Azure AD.

Azure AD nos permite comenzar a usar las características IdMaaS sin nada on-premise. En consecuencia, Azure AD proporciona identidades alojadas (en la nube) en las que los clientes pueden crear usuarios, grupos y otros directores para su organización. Las identidades de nube se dominan directamente en un inquilino de directorio de Azure AD.

Con las identidades de nube, los usuarios reciben, por firmar en Azure AD y cualquier aplicación basada en la nube que esté integrada en Azure AD, las credenciales de nube (que están separadas de otras credenciales de escritorio o corporativas, si las hubiera).

De esta manera, muchos clientes empresariales desean extender su infraestructura de identidad local para sincronizar perfectamente las identidades locales existentes con la nube y así establecer una plataforma de identidad corporativa híbrida. Este enfoque (también soportado por Azure AD) es más sofisticado.

Ampliación de su infraestructura de identidad local con Azure

Si nuestra organización utiliza una infraestructura de identidad local (basada en AD o en otros directorios basados en LDAP), Azure AD nos permite ampliarlo para simplificar nuestras tareas administrativas basadas en la nube e incluso proporcionar a nuestros usuarios un proceso de sign-in más simplificado.

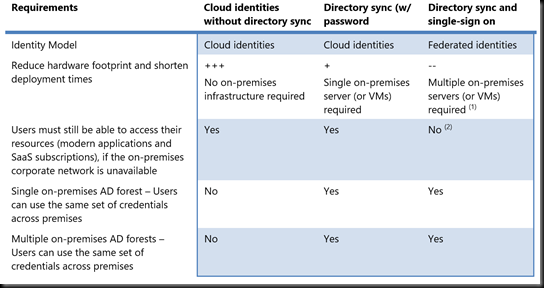

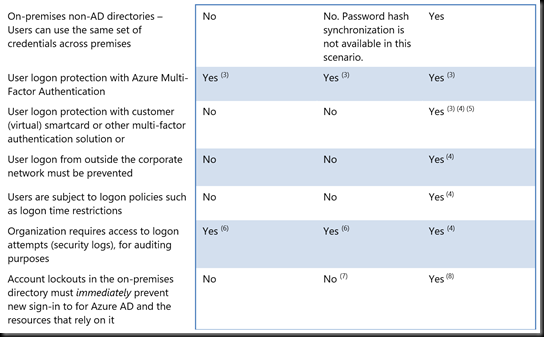

Azure AD soporta los siguientes tres escenarios de integración de directorios:

1. Sincronización de directorios. Este escenario permite sincronizar objetos de directorio locales (usuarios, grupos, contactos, etc.) con la nube para ayudar a reducir la sobrecarga administrativa. Una vez configurada la sincronización de directorios, los administradores podemos administrar objetos de directorio desde la infraestructura de identidad local de nuestra organización y esos cambios se sincronizarán con el directorio relacionado.

2. Sincronización de directorios con sincronización de contraseñas. Este escenario se utiliza cuando deseamos habilitar a nuestros usuarios para iniciar sesión en Azure AD y otras aplicaciones basadas en la nube utilizando el mismo nombre de usuario y la misma contraseña que utilizan para iniciar sesión en su red corporativa local. Este escenario está disponible para entornos Active Directory on-premises mono-forest o multi-forest.

Dicha capacidad proporciona una experiencia de "inicio de sesión único", en la que los usuarios se conectan a su máquina corporativa y Azure AD / Office 365 con las mismas credenciales.

Con la capacidad de sincronización de contraseñas, este escenario de integración proporciona una experiencia de usuario de inicio de sesión sin interrupciones al tiempo que requiere una inversión mínima desde una perspectiva administrativa. Con tal compensación, constituye la opción preferida para la mayoría de las organizaciones que esperan una experiencia de inicio de sesión perfecta.

3. Sincronización de directorios con inicio de sesión único. Este escenario permite proporcionar a los usuarios la experiencia de autenticación más transparente a medida que acceden a los servicios en la nube de Microsoft y/o a otras aplicaciones SaaS basadas en la nube mientras están conectados a la red corporativa.

La identidad del usuario se domina localmente en la infraestructura de identidad y se sincroniza con el AD de Azure en forma de una identidad federada.

Para configurar el inicio de sesión único, las organizaciones deben implementar Servicios de federación de Active Directory (AD FS) en sitio u otros servicios de token de seguridad de terceros (STS) para federar entre los directorios locales y en la nube. Una vez que se ha configurado un STS compatible, los usuarios pueden utilizar sus credenciales corporativas locales (nombre de usuario y contraseña y / o cualquier factor de autenticación adicional) para acceder a los servicios de la nube ya sus recursos existentes en las instalaciones.

Espero les sea de interes. Saludos. Roberto Di Lello